UwU Lend被黑分析:慢雾揭示1930万美元损失原因

时间:2025-04-21 | 作者: | 阅读:02024年6月10日,慢雾MistEye安全监控系统发现,EVM链上的数字资产借贷平台UwU Lend遭遇了攻击,损失约1,930万美元。我们,慢雾安全团队,对此事件进行了详细分析,并在此分享我们的发现。

攻击者地址:0x841ddf093f5188989fa1524e7b893de64b421f47

存在漏洞的合约地址:0x9bc6333081266e55d88942e277fc809b485698b9

攻击交易:0xca1bbf3b320662c89232006f1ec6624b56242850f07e0f1dadbe4f69ba0d6ac3

0xb3f067618ce54bc26a960b660fc28f9ea0315e2e9a1a855ede508eb4017376

0x242a0fb4fde9de0dc2fd42e8db743cbc197fa2bf6a036ba0bba303df296408b

攻击的核心

这次攻击的关键在于攻击者通过在CurveFinance的池子中进行大额兑换,直接操纵了价格预言机,从而影响了sUSDE代币的价格,并利用被操纵后的价格从池子中套出了其他资产。

攻击流程

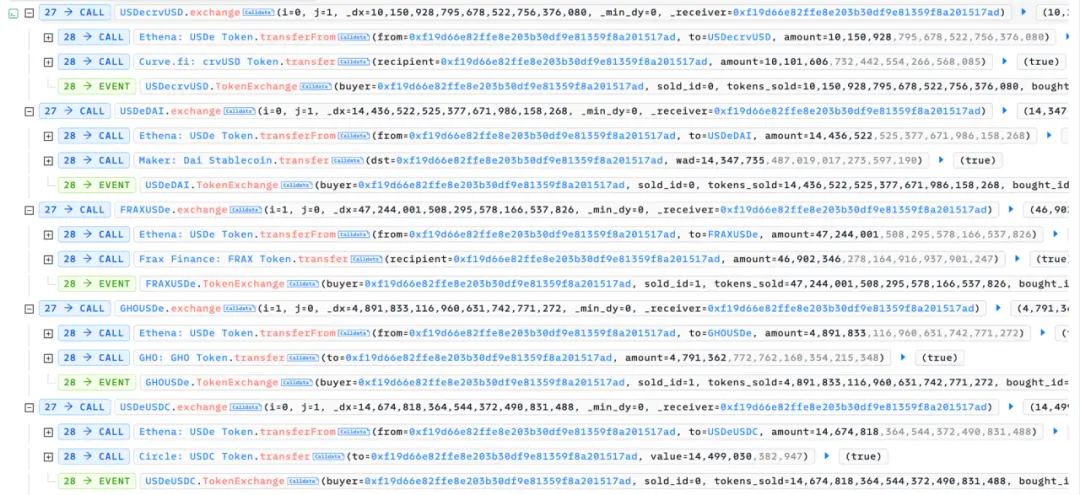

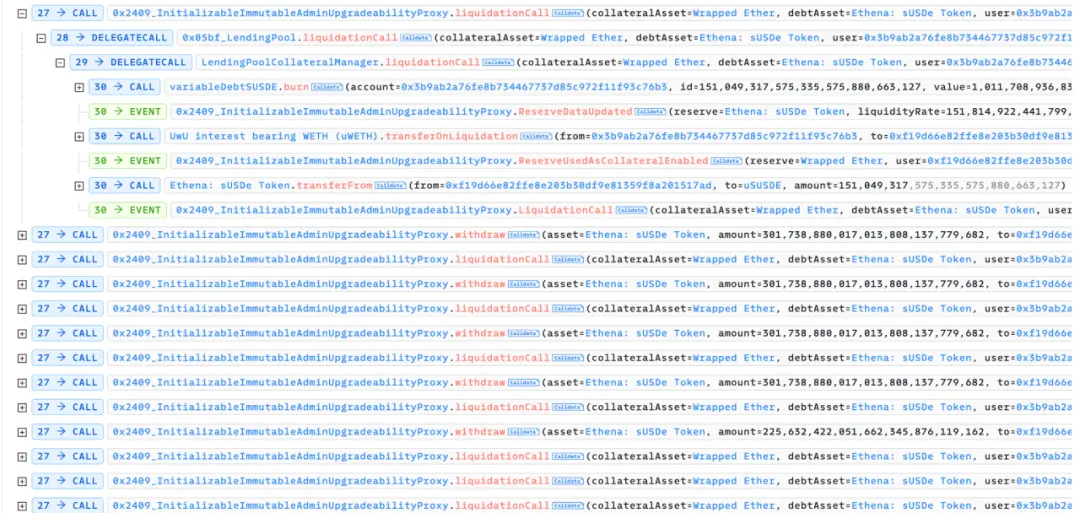

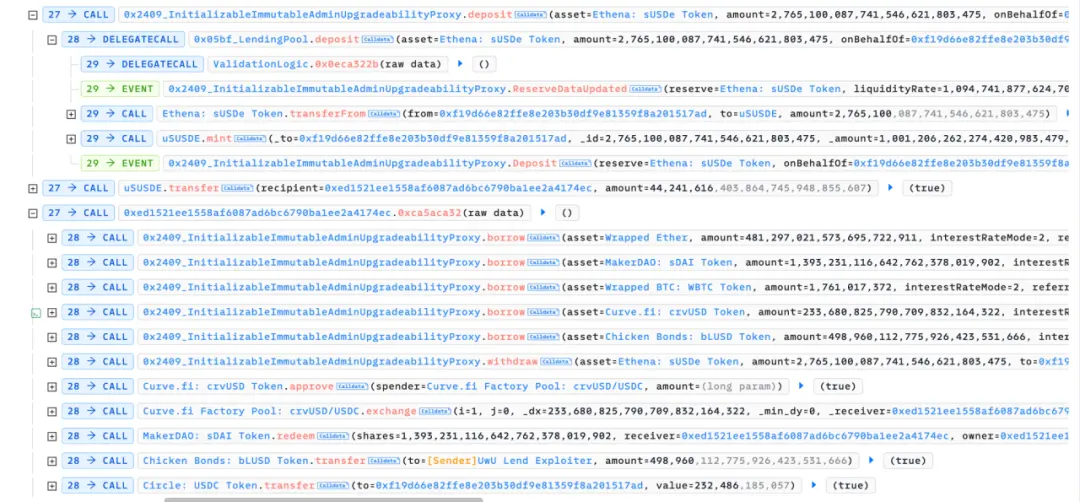

1. 通过闪电贷借入资产并砸低USDE的价格:攻击者首先借入了大量资产,然后在可以影响sUSDE价格的Curve池子中,将借来的部分USDE代币兑换成了其他代币。

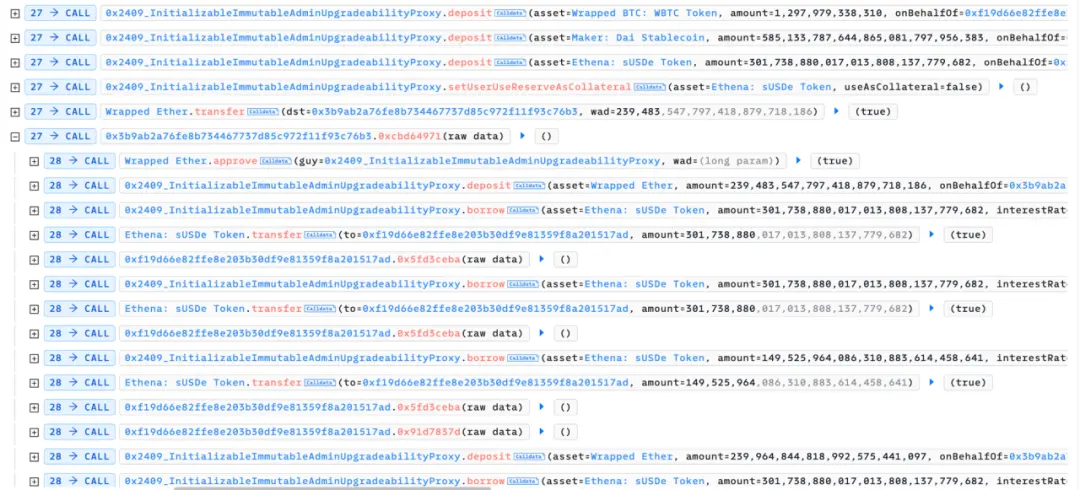

2. 大量创建借贷头寸:在当前sUSDE价格大跌的情况下,通过存入其他底层代币,大量借出sUSDE代币。

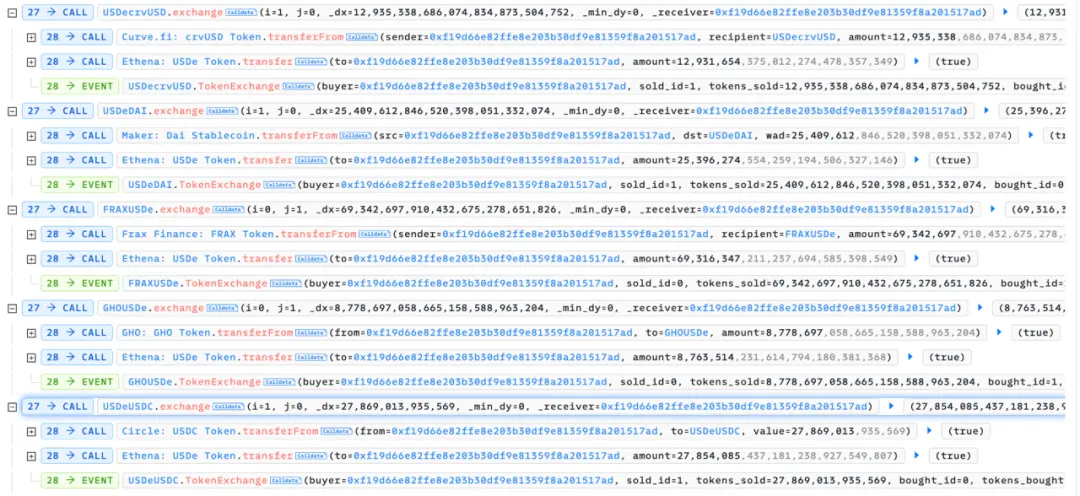

3. 再次操纵预言机拉高sUSDE的价格:通过在之前的Curve池子中进行反向兑换操作,将sUSDE的价格迅速拉高。

4. 大量清算负债头寸:由于sUSDE的价格被迅速拉高,使得攻击者可以大量清算之前借款的头寸来获得uWETH。

5. 存入剩余的sUSDE并借出合约中的其他底层代币:攻击者再次存入当前处于高价的sUSDE来借出更多的底层资产代币获利。

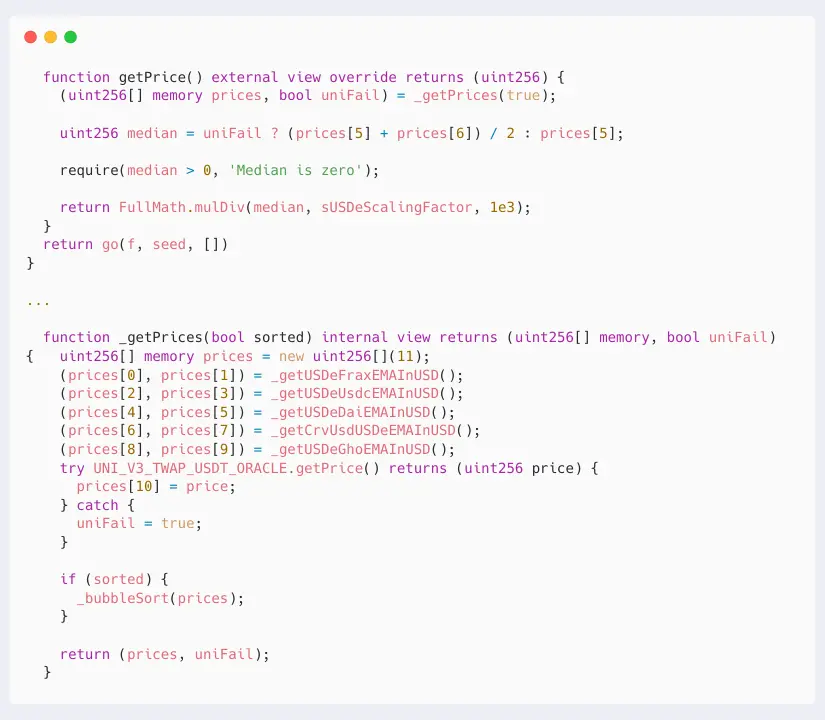

显然,攻击者通过反复操纵sUSDE的价格,在低价时进行大量借款,而在高价时进行清算和再抵押获利。我们深入研究了计算sUSDE价格的预言机合约sUSDePriceProviderBUniCatch:

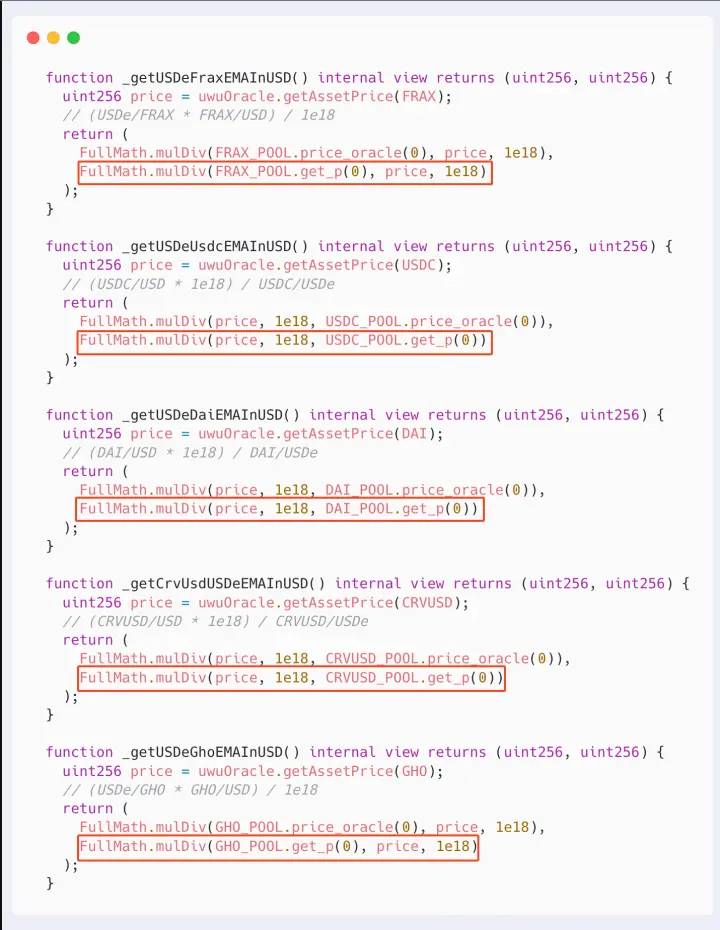

可以看到,sUSDE的价格是从CurveFinance上的USDE池子和UNI V3池子获取11个USDE代币的不同价格,再根据这些价格进行排序和计算中位数来确定的。在这里的计算逻辑中,其中5个USDE的价格是直接使用get_p函数获取Curve池子的即时现货价格,这才导致了攻击者可以在一笔交易内以大额兑换的方式直接影响价格中位数的计算结果。

MistTrack分析

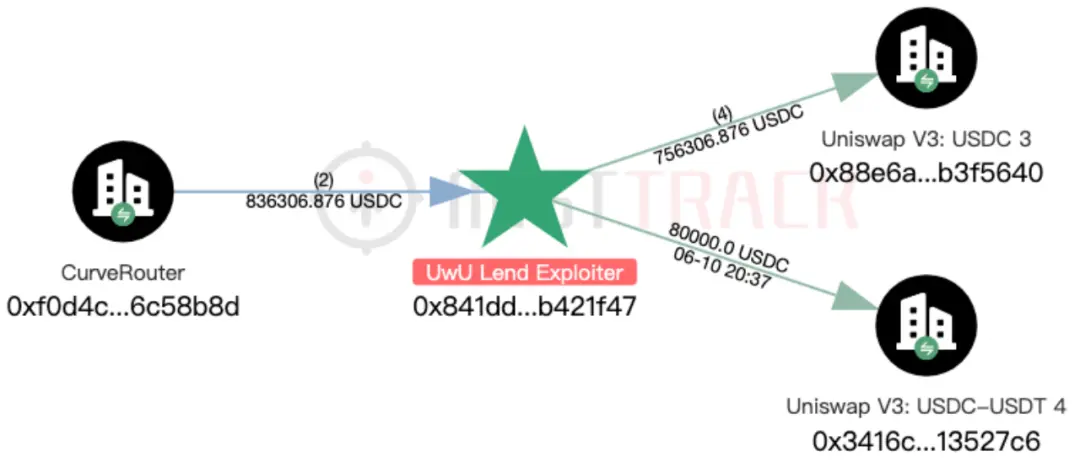

根据链上追踪工具MistTrack的分析,攻击者0x841ddf093f5188989fa1524e7b893de64b421f47在此次攻击中获利约1,930万美元,包括ETH, crvUSD, bLUSD, USDC,随后这些ERC-20代币均被换成了ETH。

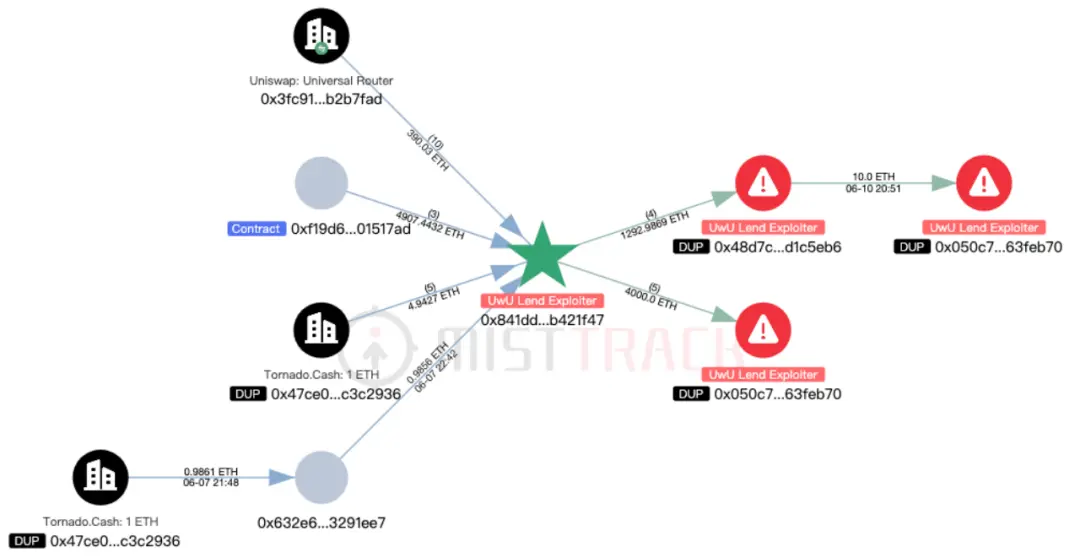

通过对攻击者地址的手续费溯源,我们发现该地址上的初始资金来自Tornado Cash转入的0.98 ETH,随后该地址还接收到5笔来自Tornado Cash的资金。

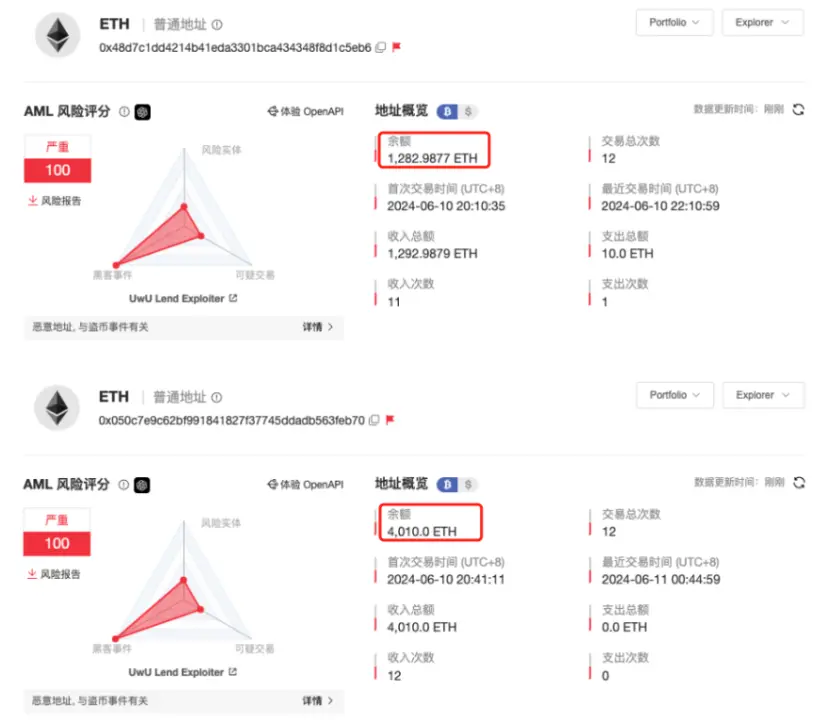

拓展交易图谱发现,攻击者将1,292.98 ETH转移至地址0x48d7c1dd4214b41eda3301bca434348f8d1c5eb6,目前该地址的余额为1,282.98 ETH;攻击者将剩下的4,000 ETH转移至地址0x050c7e9c62bf991841827f37745ddadb563feb70,目前该地址的余额为4,010 ETH。

MistTrack已将相关地址拉黑,并将持续关注被盗资金的转移动态。

总结

这次攻击的核心在于攻击者利用价格预言机的直接获取现货即时价格和中位数计算价格的兼容缺陷来操纵sUSDE的价格,从而在严重价差的影响下进行借贷和清算来获取非预期的利润。我们建议项目方增强价格预言机的抗操纵能力,设计更为安全的预言机喂价机制,以避免类似事件再次发生。

福利游戏

相关文章

更多-

- GRT币2025预测:5-15美元之间

- 时间:2025-04-21

-

- Base链热门项目:SocialFi、Meme coin与AI创新

- 时间:2025-04-21

-

- 币圈信息平台2025排名:十大领先平台揭晓

- 时间:2025-04-21

-

- CHZ币未来涨幅分析:可达1美元?

- 时间:2025-04-21

-

- Story Protocol:重塑IP行业新周期

- 时间:2025-04-21

-

- 虎符交易平台app下载:安卓v6.0.6版

- 时间:2025-04-21

-

- BTC逼近8万美元,探底何时止?

- 时间:2025-04-21

-

- BTC飙至35万美元?清崎力荐增持加密货币

- 时间:2025-04-21

精选合集

更多大家都在玩

大家都在看

更多-

- 币圈涨跌分析软件推荐:多角度助你决策

- 时间:2025-04-20

-

- 加密货币节点详解:维护区块链安全与去中心化

- 时间:2025-04-20

-

- 柴犬币全解:特点、趋势与未来

- 时间:2025-04-20

-

- CoinBene安卓版下载指南:安全快速安装步骤

- 时间:2025-04-20

-

- XVG币中档定位:稳健发展的加密货币

- 时间:2025-04-20

-

- Huobi App下载教程:官网与商店双通道

- 时间:2025-04-20

-

- 主流币种推荐:BTC、ETH等值得买

- 时间:2025-04-20

-

- KuCoin排名第五:高安全性与强大功能

- 时间:2025-04-20