LPK劫持者:一场疯狂的数字绑架案

时间:2025-05-26 | 作者: | 阅读:0疯狂的lpk劫持者,其实就是dll劫持现象。

1、 LPK劫持者木马入侵受害者电脑后,会创建主体程序与随机启动服务项。其主体程序名为fwpfsp.exe,位于C:WINDOWSsystem32目录下,且图标伪装成360安全卫士主程序图标,企图混淆视听,行为极其卑劣。这种伎俩不仅欺骗用户,还试图逃避安全软件的查杀,实在令人不齿。

/>

/>

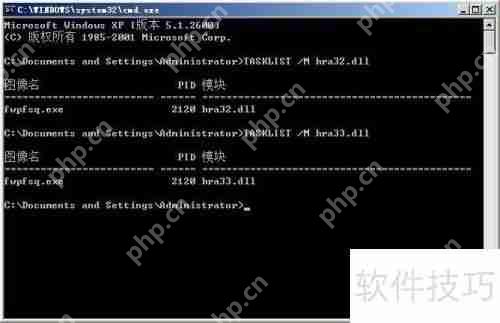

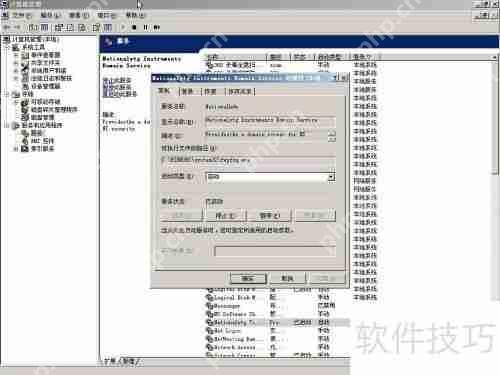

2、 在系统目录C:WINDOWSsystem32中创建两个恶意动态链接库文件hra32.dll和hra33.dll,并将它们注入到木马主进程fwpfsp.exe中以运行。接着,为木马主程序fwpfsp.exe创建一个随机命名的服务项,以便实现随机自动启动功能。在本次测试中,生成的木马服务项名称为Nationalkdu。

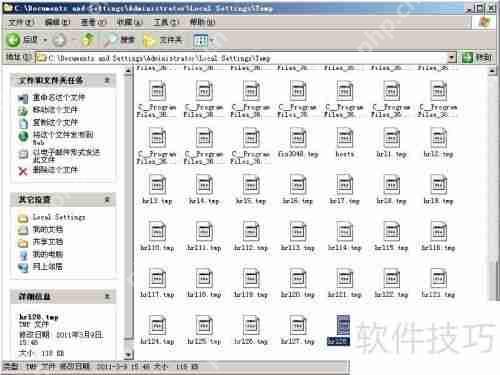

3、 随后,LPK劫持者木马会将自身fwpfsp.exe复制至用户临时文件目录C:Documents and SettingsAdministrator(受害者的用户名)Local SettingsTemp下,并将其重命名为hrl*.tmp。之后,木马会加载该文件到内存中执行。当hrl*.tmp运行时,会弹出标题为AntiVirus的窗口。如果内存中有多个hrl*.tmp实例运行,则会相应地弹出多个此类窗口。AntiVirus意为杀毒软件。由于此木马模仿了360安全卫士主程序的图标样式,因此懂英语的受害者可能误以为这是360安全卫士的提示窗口,从而难以察觉异常情况。

/>

/>

/>

/>

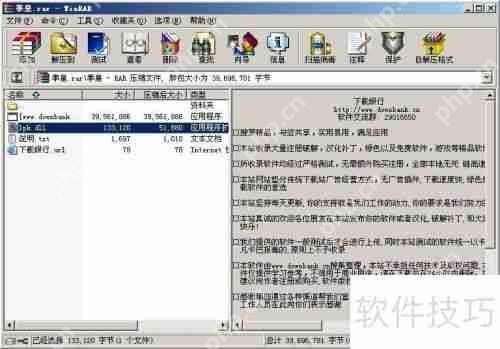

4、 *表示按照数字顺序依次排列,例如hrl1.tmp、hrl2.tmp、hrl3.tmp等。当受害者的计算机每次重启后,随机启动的木马服务会运行主程序fwpfsp.exe。之后,该程序会将自身复制到用户的临时文件目录下(路径为C:Documents and SettingsAdministrator(即受害者的用户名)Local SettingsTemp),并将副本按数字顺序重命名为hrl*.tmp,然后执行这些重命名后的文件。一旦hrl*.tmp运行,便会终止木马主体进程fwpfsp.exe。通过这一过程,相信大家已经明白,LPK劫持者木马为何要创建hrl*.tmp来运行自身。

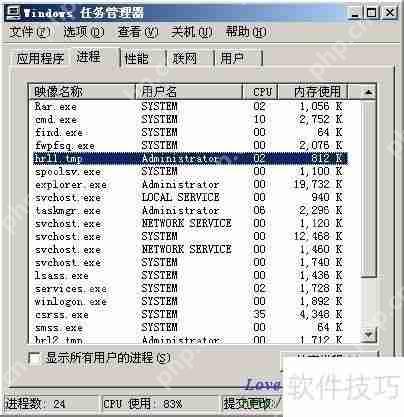

5、 通常情况下,在每次计算机重启后,LPK劫持者木马都会调用两个hrl*.tmp文件加载到内存中运行。例如,如果受害者本次重启时检测到上一次生成的两个病毒文件hrl1.tmp和hrl2.tmp,那么在第二次创建时,就会生成hrl3.tmp和hrl4.tmp。因此,如果用户长时间未清理临时文件夹,随着时间推移,临时文件目录下将会积累大量以hrl*.tmp命名的文件,从而占用大量的硬盘空间。

/>

/>

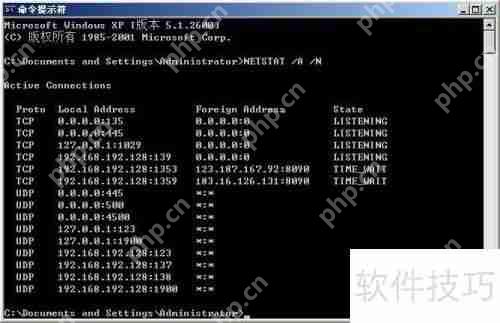

6、 LPK劫持者木马运行后,会打开8090端口,连接黑客服务器,窃取用户隐私并发送给黑客。同时,它会随时等待黑客指令,下载更多病毒或木马。用户可在命令提示符中输入NETSTAT /A /N命令,查看木马开启的端口及黑客服务器的IP地址,以便及时发现异常连接。

/>

/>

7、 该恶意软件会对受害者的计算机造成严重破坏,其中最显著的破坏行为是全盘篡改.exe可执行文件以及恶意劫持动态链接库程序lpk.dll。其运行机制是调用 MS-DOS 操作系统中的程序fine.exe,利用 DOS 命令在全盘范围内搜索扩展名为.exe的可执行文件。随后,它会在系统临时文件目录C:WINDOWSTemp下创建一个名为IRA*.tmp的文件夹(其中*为随机生成的数字,例如本次创建的文件夹名为IRA910.tmp)。接着,将找到的所有.exe可执行文件复制到该文件夹中,并注入恶意代码。完成注入后,这些被篡改的.exe文件会被重新放回原目录,覆盖原有的正常文件。

8、 通过使用eXeScope这一工具进行对比分析,可以清晰地看到某个应用软件主程序.exe在遭到LPK劫持者木马攻击前后的变化。可以看出,所有被破坏的.exe可执行文件均被恶意添加了一个名为.adate的段。同时,在这些.exe文件所在的目录下,还会生成一个名为lpk.dll的木马动态链接库程序。那么,为什么每个应用程序的文件夹目录下都需要生成一个lpk.dll?这是因为该木马利用了DLL劫持技术。这种技术通过在应用程序加载所需的标准动态链接库之前,优先加载恶意的lpk.dll文件,从而实现对目标程序功能的恶意干预与控制。

/>

/>

9、 LPK劫持者木马通过利用Windows系统的运行机制,将许多应用程序在运行时需要加载的系统动态链接库lpk.dll伪装成同名文件,并放置于这些应用程序的安装目录下。如果某个程序存在DLL劫持漏洞,即未明确指定加载lpk.dll的系统路径为%SystemRoot%system32lpk.dll,那么Windows操作系统会按照默认搜索顺序优先加载当前目录下的lpk.dll。这一顺序为:1. 应用程序所在目录;2. 当前工作目录;3. 系统目录;4. Windows目录;5. 环境变量指定的目录。因此,LPK劫持者木马的lpk.dll会被优先插入到进程中运行,随后系统才会继续搜索C:WINDOWSsystem32下的合法lpk.dll。

10、 该木马会在每个应用程序的安装目录中创建恶意版本的lpk.dll。具体表现为,只要某文件夹中存在.exe可执行程序,就会生成一个具有只读、系统和隐藏属性的木马文件,其大小固定为130 KB。这意味着,一旦计算机感染了LPK劫持者木马,每次启动任何应用软件时都会重新释放并激活该木马。

11、 此外,LPK劫持者木马不仅全面劫持全盘中的lpk.dll动态链接库,还会调用MS-DOS下的fine.exe程序,通过DOS命令遍历硬盘查找所有.rar和.zip格式的压缩文件。它会在系统临时文件夹C:WINDOWSTemp中创建名为IRA*.tmp的文件夹(其中*为随机数字,例如本次发现的IRA818.tmp)。随后,木马会将自身伪装成lpk.dll,并通过恶意利用WinRAR压缩软件的rar.exe功能,将该木马文件嵌入到每一个找到的.rar或.zip压缩包中。这也是为什么感染此木马后,系统中会出现大量rar.exe进程的原因。被篡改的.rar或.zip文件会被放回原目录,覆盖原始正常文件。这样一来,当受害者解压这些文件时,木马文件lpk.dll也会随之解压到目标目录,从而进一步传播和感染其他设备。

12、 感染LPK劫持者木马后,任务管理器中会显示大量异常进程,包括多个fine.exe、cmd.exe以及hrl*.tmp相关进程,请注意查杀。

/>

/>

13、 被LPK劫持者木马完全感染的.exe可执行文件,并非像威金病毒那样通过将自身绑定到程序中运行后重新释放病毒,而是注入了一段破坏性命令代码。这段代码的作用是:如果在当前目录下检测不到木马动态链接库程序lpk.dll,则程序将无法运行。因此,当用户删除某些应用软件安装目录下恶意添加的木马动态链接库lpk.dll后,该应用软件的主程序.exe打开时会直接卡住,无法响应。

14、 针对LPK劫持者木马的解决方案如下:

15、 第一步:由于LPK劫持者木马会在系统目录下恶意植入lpk.dll进行劫持,这会导致运行某些系统工具时可能重新释放LPK劫持者木马。例如,在C:WINDOWS系统目录下,木马会恶意添加一个名为lpk.dll的动态链接库程序。这样一来,默认情况下随机启动的explorer.exe就会再次释放LPK劫持者木马。从反面来看,explorer.exe实际上已经成为了LPK劫持者木马的一个开机启动项。需要注意的是,explorer.exe只是一个例子。如果受害者的计算机设置了多款应用软件随系统启动自动运行,那么这些应用软件本质上也都变成了LPK劫持者木马的启动项。

16、 面对这种情况,不必过于担心,因为微软提供了一种防范DLL劫持的方法。具体操作如下:

17、 1. 点击开始菜单,选择运行。

18、 2. 在弹出的对话框中输入regedit.exe(无需双引号),然后按回车键,调出注册表编辑器。

19、 3. 在注册表编辑器中,依次展开至以下分支路径:

20、 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerKnownDLLs

21、 4. 在子项KnownDLLs分支下,可以看到多个系统动态链接库程序。

22、 接下来的操作需要特别注意,以免误操作导致系统异常。请确保只对与木马相关的动态链接库进行修改或删除,避免影响正常的系统功能。通过上述步骤,可以有效防止LPK劫持者木马利用系统动态链接库进行劫持和传播,从而保护系统的安全性和稳定性。

/>

/>

23、 在注册表编辑器中,找到鼠标右键子项KnownDLLs菜单,依次选择新建(N)中的字符串值(S)。创建完成后,将其命名为lpk,并在数值数据处填入lpk.dll,最后点击确定。完成设置后,请退出注册表编辑器,并重启计算机以确保更改生效。

24、 通过这样的操作,当某些需要加载lpk.dll的应用程序运行时,系统将从系统目录下查找并加载lpk.dll。这可以有效避免因 Windows 操作系统 DLL 动态链接库加载顺序的问题,而导致程序从当前目录查找并加载lpk.dll。同时,这种方法还可以用来防范其他动态链接库(.dll)程序遭受DLL 劫持。例如,2009 年初发现的猫癣木马和 2010 年末出现的LPK 劫持者木马,它们的行为非常相似。其中,猫癣木马通过对全盘的usp10.dll进行劫持,使得即使重装系统也无法彻底清除该木马的影响。为了防止猫癣木马通过全盘劫持usp10.dll再次复活,我们可以在注册表分支HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerKnownDLLs下添加一个名为usp10.dll的键值项。

25、 需要注意的是,在基于内核 Windows NT 5.1 系列的操作系统(如 Windows XP)中,默认情况下只有少数关键的.dll系统动态链接库会包含在此子项中。然而,自 Windows Vista 起,采用 NT 6.1 内核的 Windows 7 操作系统对此子项进行了大幅扩充和完善,因此在 Windows 7 下发生DLL 劫持的概率要远低于 Windows NT/2000/XP 等早期操作系统。

/>

/>

26、 按下Ctrl + Alt + Del键打开任务管理器,找到并结束fwpfsp.exe(若无此进程可跳过)以及hrl*.tmp相关的木马进程(*为数字)。

27、 可以使用超级兔子或Windows 优化大师来清理系统临时文件,主要目的是快速删除由LPK劫持者木马在用户临时文件夹中创建的一系列恶意程序。这些文件通常位于以下路径:`C:Documents and SettingsAdministrator(此处为受害者的用户名)Local SettingsTemp`,文件名称格式为hrl*.tmp,其中*代表数字。

28、 接下来需要删除木马的主体程序。该程序一般存放在系统目录下,具体路径为:`C:WINDOWSsystem32`,文件名为fwpfsp.exe。将其彻底删除以避免进一步危害。

29、 此外,还需要移除木马添加的服务项。操作步骤如下:点击开始菜单中的运行,输入`regedit.exe`(无需双引号),打开注册表编辑器。在注册表中依次导航到以下分支:`HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRoot`。找到名为LEGACY_NATIONALKDU的子项。右键单击此子项,在弹出菜单中选择删除(D)选项。此时可能会出现删除项时出错的提示信息,原因在于该注册表分支的权限被设置为仅允许访问而无法直接删除。

30、 为了解决这一问题,请再次右键单击子项LEGACY_NATIONALKDU,选择权限安全…选项。在弹出的窗口中,为所有用户授予完全控制权限,并确认更改。完成权限调整后,重新尝试删除子项LEGACY_NATIONALKDU。这样即可成功移除木马相关的服务项,从而进一步保障系统的安全性。

31、 返回注册表的五个预定义项,逐步展开至HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices路径,找到名为Nationalkdu的子项。右键点击该子项,在菜单中选择删除(D)选项移除它。从界面中可以明确看到,Nationalkdu是木马服务项,指向C:WINDOWSsystem32系统目录下的恶意程序fwpfsp.exe。完成操作后关闭注册表编辑器,并记得重启计算机以确保清理生效。这一步骤对于彻底清除威胁至关重要,请务必执行。

32、 遇到LPK劫持者木马时,它会在每个应用程序的安装目录下生成恶意的lpk.dll动态链接库文件。如果一个个手动删除,确实很麻烦,但也不建议直接格式化重装系统,因为有更简单的解决方法。

33、 可以通过DOS命令一次性清除全盘中的lpk.dll文件。操作步骤如下:点击开始菜单,选择运行,输入cmd.exe(不带引号),打开命令提示符窗口。接着,在黑色的命令行界面中输入以下命令:`DEL /F /S /A /Q *:lpk.dll`,然后按回车键执行。这条命令会强制删除(/F)、搜索所有子目录(/S)、处理所有属性文件(/A)且无需确认(/Q)全盘中名为lpk.dll的文件。完成之后,记得检查系统是否恢复正常,并及时安装杀毒软件进行全面扫描,避免再次感染。

34、 在清理LPK劫持者木马时,需要删除其在各磁盘分区文件夹中恶意创建的lpk.dll文件。以C盘为例,可以从所有文件夹目录下彻底清除这些恶意文件。如果计算机有多个磁盘分区(如D、E、F盘),则需重复操作,分别对每个磁盘执行相应步骤。

35、 具体方法是通过DOS命令完成删除操作。例如,要删除D、E、F盘中所有文件夹下的恶意lpk.dll,可以依次输入以下命令:`DEL /F /S /A /Q D:lpk.dll`、`DEL /F /S /A /Q E:lpk.dll`、`DEL /F /S /A /Q F:lpk.dll`(注意无需保留双引号)。这些命令会强制删除目标文件,同时搜索子目录并静默处理。

36、 关于系统正常文件的安全性问题,用户可能会担心,使用此类命令是否会误删位于C:WINDOWSsystem32目录下的合法系统动态链接库lpk.dll。实际上,这种担忧是多余的。因为系统动态链接库lpk.dll是某些关键服务运行时必需加载的重要文件,当前正被系统调用,处于占用状态,因此尝试删除时会收到拒绝访问的提示,从而保护了系统的完整性。

37、 总结来说,按照上述方法操作,能够有效清除LPK劫持者木马生成的恶意文件,同时确保系统正常文件不受影响。

38、 系统目录下的部分系统程序.exe未受LPK劫持者木马影响,其余被破坏的.exe可执行文件,可通过重新安装对应软件覆盖修复。目前尚无杀毒软件能够提取.exe文件中该木马注入的恶意代码。不确定卡巴斯基是否能恢复受损的.exe可执行程序,建议先尝试使用。

福利游戏

相关文章

更多-

- Snipaste怎么进行区域截图并发送到指定邮箱?

- 时间:2025-07-08

-

- CapCut国际版入口 CapCut国际版官网在线使用入口

- 时间:2025-07-08

-

- 学会这个烹炸虾片零食的做法,酥脆鲜香太好吃

- 时间:2025-07-08

-

- 杭州房子摇号规则解读:公正透明的购房机会

- 时间:2025-07-08

-

- 微博客服联系方式大全:快速解决问题的方法

- 时间:2025-07-08

-

- 收银秤挑选指南:功能、精度与性价比并重

- 时间:2025-07-08

-

- XP系统局域网打印机共享设置教程

- 时间:2025-07-08

-

- 1080ti微星红龙自带超频软件设置方法

- 时间:2025-07-08

大家都在玩

大家都在看

更多-

- 波场杠杆与原理图解

- 时间:2025-07-08

-

- 新势力周交付量出炉:问界销冠宝座差点被零跑推翻

- 时间:2025-07-08

-

- 女子学滑翔伞 起飞十几秒突然坠落 大树救一命

- 时间:2025-07-08

-

- XRP杠杆与原理图解

- 时间:2025-07-08

-

- 小米深圳总部7月18日举行开园仪式!楼下开设全球最大小米之家

- 时间:2025-07-08

-

- REDMI K90 Pro参数曝光:安排潜望长焦 看齐大哥小米Pro系列

- 时间:2025-07-08

-

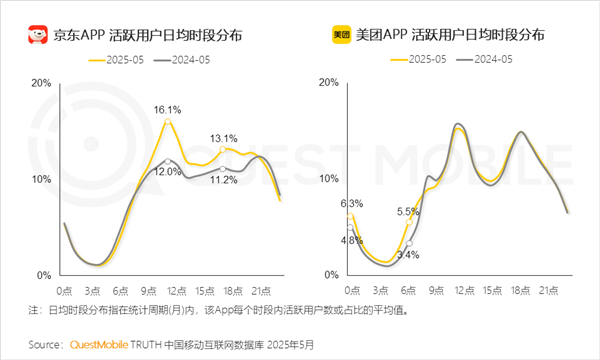

- 外卖三国杀:美团夜猫子多、京东抢午间档、淘宝靠全品类破圈

- 时间:2025-07-08

-

- Ripple反对SEC:罚款应限1000万,不超20亿

- 时间:2025-07-08