怎么用豆包AI帮我修复安全漏洞代码 用豆包AI自动修复代码漏洞的实战方法

时间:2025-07-03 | 作者: | 阅读:0豆包ai能有效辅助代码安全漏洞修复,尤其对sql注入、xss攻击等常见问题。一、可先将可疑代码发给豆包ai分析漏洞,如指出php中未过滤的get参数并建议使用预处理语句;二、再根据漏洞类型请求修复建议和示例代码,如防止xss时推荐htmlspecialchars函数;三、也可批量提交多个文件让ai初步筛查安全隐患;四、最后需结合实际业务调整ai建议,如上传功能需兼顾安全性与功能性。

豆包AI虽然不是专门的安全工具,但在代码修复方面确实能提供不少帮助,尤其是针对一些常见的安全漏洞,比如SQL注入、XSS攻击、文件路径遍历等问题。只要用对方法,它能帮你快速定位问题并给出修复建议。

一、先让豆包AI分析你的代码漏洞

在你发现某段代码可能存在安全隐患时,最直接的做法就是把代码贴给豆包AI,让它帮忙分析。

举个例子:如果你怀疑自己写的PHP代码存在SQL注入风险,可以直接把那段代码粘进去,然后问:“这段代码有没有安全漏洞?”

立即进入“豆包AI人工智官网入口”;

立即学习“豆包AI人工智能在线问答入口”;

$sql = ”SELECT * FROM users WHERE id = “ . $_GET['id'];登录后复制

豆包AI大概率会指出这里没有对 $_GET['id'] 做过滤或转义,容易被注入攻击,并给出使用预处理语句(如 PDO 或 mysqli)的建议。

小技巧:不要只发代码,最好加上你使用的语言和框架,这样它的建议会更具体。

二、用豆包AI生成修复建议和示例代码

一旦确认了漏洞类型,就可以让豆包AI给出修复方案。这时候你可以直接问:

- “怎么修复这段代码防止SQL注入?”

- “如何防止用户输入导致XSS攻击?”

比如你收到类似XSS的问题:

<div><?php echo $_GET['user_input']; ?></div>登录后复制

豆包AI可能会建议你使用 htmlspecialchars() 函数来转义输出内容,并解释为什么这样做可以防止脚本注入。

注意细节:有些时候AI生成的代码虽然看起来没问题,但可能不符合你项目的编码规范或者框架要求,需要你自己再判断一下是否适用。

三、批量检查多个文件或函数的安全性

如果你有一组类似的代码文件,或者想检查某个功能模块是否存在常见漏洞,也可以把多个函数或文件内容整理后一次性发给豆包AI,让它“扫描”一遍。

比如你可以这样提问:

- “我这里有5个登录验证的JS函数,请帮我看看有没有密码明文传输的问题。”

- “这些Python脚本里有没有使用不安全的eval函数?”

虽然不能像专业工具那样深度扫描,但对于初筛还是挺有用的,尤其适合刚入门的同学。

四、结合实际场景调整修复策略

有时候AI给出的建议是通用的,不一定完全符合你的业务逻辑。这时候就需要你根据实际情况做调整。

举个例子:你有一个上传图片的功能,AI建议你禁止所有 .php 文件上传。但你的系统中某些用户确实需要上传配置文件,这时候就不能简单粗暴地限制,而是要考虑白名单机制 + 文件重命名 + 存储隔离等组合方式。

所以别照搬AI的建议,要结合自己的业务流程去判断。

基本上就这些方法了。豆包AI不是万能的,但它能在你排查安全漏洞时节省很多时间,特别是对新手来说,能快速理解漏洞原理和修复思路。关键是要学会怎么问问题,以及怎么判断AI给出的答案是否靠谱。

来源:https://www.php.cn/faq/1386564.html

免责声明:文中图文均来自网络,如有侵权请联系删除,心愿游戏发布此文仅为传递信息,不代表心愿游戏认同其观点或证实其描述。

相关文章

更多-

- vivo、联想等多家硬件厂商入局:字节豆包AI手机合作版图曝光

- 时间:2025-12-19

-

- 联想与字节豆包AI手机合作引关注 内部人士披露更多关键业务

- 时间:2025-12-19

-

- 抖音App测试接入豆包AI能力已开放两个入口

- 时间:2025-11-28

-

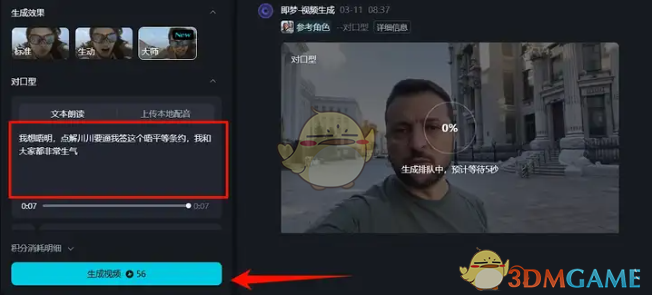

- ai生成视频入口

- 时间:2025-10-21

-

- ai生成图片在线制作

- 时间:2025-10-21

-

- 豆包AI智能体怎么生成

- 时间:2025-09-08

-

- 豆包AI云盘文件上传全流程教学

- 时间:2025-09-08

-

- 如何用豆包AI撰写创投BP大纲 豆包AI商业计划书模板生成

- 时间:2025-07-29

精选合集

更多大家都在玩

热门话题

大家都在看

更多-

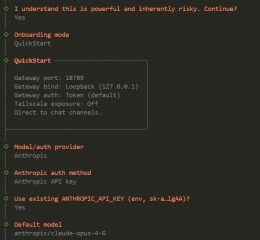

- 电脑小白怎么安装OpenClaw?官方一键安装(推荐新手)

- 时间:2026-03-10

-

- Windows电脑怎么使用OpenClaw官方安装脚本(一键安装)?

- 时间:2026-03-10

-

- 是否支持从自定义文件夹加载 Skills?OpenClaw中Skills加载的优先级是什么?

- 时间:2026-03-10

-

- 如何在OpenClaw中安装或添加Skills?

- 时间:2026-03-10

-

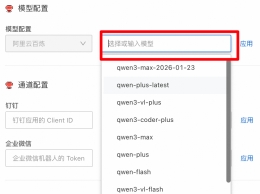

- 如何更改OpenClaw调用的模型?

- 时间:2026-03-10

-

- 如何查看OpenClaw的端口号?

- 时间:2026-03-10

-

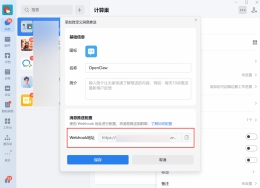

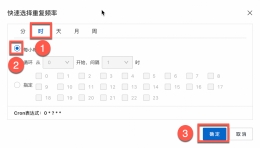

- openclaw如何使用AppFlow为企业微信配置定时任务?

- 时间:2026-03-10

-

- openclaw如何使用AppFlow为飞书配置定时任务?

- 时间:2026-03-10