开放空间宁蒙玩法介绍

时间:2025-09-20 | 作者: | 阅读:162开放空间宁蒙玩法介绍?相信有的用户还不清楚开放空间宁蒙操作技巧,下面让心愿游戏小编为您介绍一下吧,跟小编一起来看看吧。

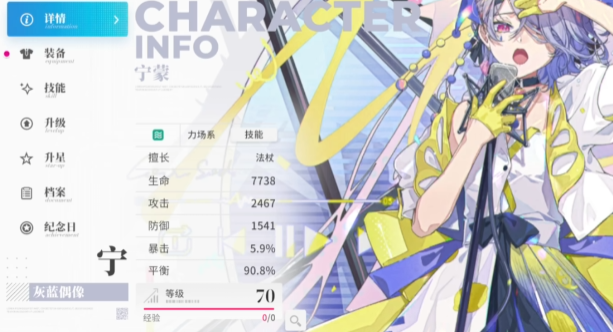

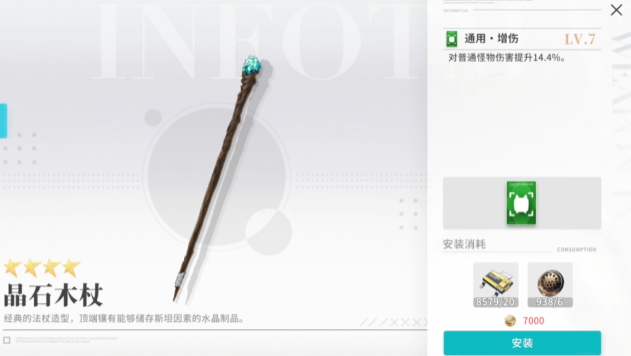

宁蒙的技能非常多样,一技能是跳跃星光,使用后可以挥动麦克风发射偶像星光,命中敌人之后会在多个敌人之间弹射,造成多方面的伤害,如果自身队伍中有桃的存在,星光将优先射向桃的位置,之后会从桃的位置向前方发射大量的爱心,对敌人造成追加的魔法伤害,第二个技能是碳酸音符,长按之后可以进入演唱状态,身边会出现各种柠檬飞镖自动锁定并攻击附近的敌人,如果对敌人造成伤害,可以恢复本身的生命值,这一技能增强了自身的生存能力,三技能是热烈声浪,技能使用后会架设舞台音响设备,会持续发射强力的音波,对前方敌人造成魔法伤害,还有几率对敌人造成眩晕效果,如果队友在自身的攻击范围内,可以为队友提升攻击力。

在实战中技能配合非常重要,战斗开局建议使用跳跃星光技能,利用弹射特性对敌人多个目标造成伤害,之后使用碳酸音符进入演唱状态,恢复自身生命值,并对敌人造成持续的伤害,如果敌人的血量被压低,可以迅速触发大招伤害,对敌人实行清场,在碳酸音符技能的释放过程中,还可以利用敌方的攻击为柠檬片充能,充分的结合现场的形式和自身的状态来提升技能的伤害。

团队作战是玩家需要掌握的一大技巧,如果自身队伍中有桃的存在,可以优先使用跳跃星光技能,与队友商量好攻击目标之后,使用技能可以快速的对敌人进行集火攻击,同样在桃使用技能时,也需要及时的跟进,使用大招扩大团队的伤害效果,在团战中热烈声浪的增益与控制效果是玩家需要掌握时机的,如果自身队友的生命值较低,可以通过技能来帮助队友回血,如果战斗时敌人人数较多,可以通过技能为队友提升整体的攻击力。

来源:https://www.wandoujia.com/apps/8427700/15762719581981894454.html

免责声明:文中图文均来自网络,如有侵权请联系删除,心愿游戏发布此文仅为传递信息,不代表心愿游戏认同其观点或证实其描述。

相关文章

更多-

- 今日OOTD丨紫色小蛋糕

- 时间:2026-02-27

-

- 「新春福利」秒杀款·秘密谎言

- 时间:2026-02-13

-

- 2月12日版本更新已完成

- 时间:2026-02-12

-

- 恭贺新春丨扭蛋限时返场

- 时间:2026-02-11

-

- 「万家灯火」即将开启

- 时间:2026-02-06

-

- 开放空间贺岁季新地图

- 时间:2026-02-05

-

- 仁王3试玩版下载破百万,开放区域 双流派战斗引热议

- 时间:2026-02-04

-

- 祈愿树第十七期丨雅韵树

- 时间:2026-02-02

精选合集

更多大家都在玩

大家都在看

更多-

- 搭车游戏下载推荐

- 时间:2026-02-28

-

- 横版闯关手游合集

- 时间:2026-02-28

-

- 多少钱英文网名男生搞笑(精选100个)

- 时间:2026-02-28

-

- 实战十一人公测时间公布

- 时间:2026-02-28

-

- 棒鸡新作开测人气过山车 峰值14万后流失10万人

- 时间:2026-02-28

-

- 种田掌门人游戏初始化怎么回事

- 时间:2026-02-28

-

- 念想设计网名大全男生(精选100个)

- 时间:2026-02-28

-

- 实战十一人公测时间揭晓

- 时间:2026-02-28